Publicado: mayo 29, 2025, 10:23 pm

Una nueva campaña de intrusión ha puesto en el punto de mira a varios modelos de routers ASUS. Según GreyNoise, firma especializada en ciberseguridad, al menos tres dispositivos diferentes estarían siendo explotados por un actor “altamente capacitado y con recursos suficientes”.

Las amenazas sofisticadas suelen estar dirigidas a objetivos muy concretos, pero esta campaña presenta un patrón más amplio. Los investigadores han detectado ya cerca de 9.000 dispositivos comprometidos, y aseguran que el número sigue aumentando. Se cree que se podrían estar sentando las bases para una futura botnet, pieza clave para los ataques de DDoS.

Acceso persistente sin malware

Los atacantes obtienen acceso inicial mediante técnicas de fuerza bruta y el uso de estrategias de evasión que todavía no cuentan con un identificador CVE. En ciberseguridad, un CVE (siglas de Common Vulnerabilities and Exposures) es una referencia estándar que se utiliza para catalogar vulnerabilidades conocidas de forma pública.

{«videoId»:»x801azu»,»autoplay»:false,»title»:»Cómo PROTEGER tu ANDROID de VIRUS y MALWARE: Trucos y consejos», «tag»:»», «duration»:»271″}

Tras ese primer paso, los ciberdelincuentes aprovechan una vulnerabilidad concreta ya documentada, identificada como CVE-2023-39780, para ejecutar comandos arbitrarios y modificar la configuración del router desde dentro.

El objetivo no es instalar un virus o software espía tradicional, sino algo más sutil: abrir una puerta trasera remota. Para ello, habilitan el acceso SSH en un puerto específico (TCP/53282) e insertan una clave pública propia en la memoria NVRAM, un tipo de almacenamiento interno que no se borra al reiniciar el router ni al actualizar su firmware. De este modo, el acceso del atacante persiste en el tiempo, sin dejar señales evidentes.

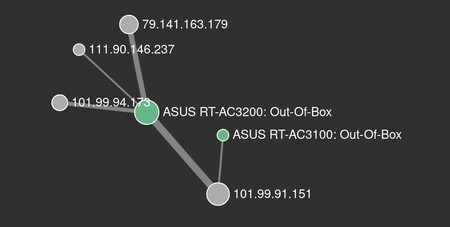

Los investigadores han replicado el ataque en varios modelos concretos, entre ellos los ASUS RT-AC3100, RT-AC3200 y RT-AX55. No es una lista oficial de dispositivos comprometidos, pero sí una pista de cuáles podrían estar en el punto de mira. De momento, no se descarta que haya otros modelos también expuestos.

GreyNoise no ha atribuido oficialmente la campaña a ningún grupo concreto. Sin embargo, señala que las técnicas empleadas (el uso de funciones legítimas del sistema, la desactivación de los registros de actividad y la ausencia de malware visible) son características habituales de ataques muy elaborados y planificados a largo plazo.

Ese tipo de operaciones suelen estar vinculadas con los llamados APT, siglas en inglés de Advanced Persistent Threat. Se trata de grupos de ciberatacantes que actúan con medios técnicos avanzados, gran discreción y objetivos muy definidos, a menudo relacionados con intereses estratégicos o gubernamentales.

El hallazgo se produjo el pasado 18 de marzo, gracias a Sift, una herramienta de análisis desarrollada por GreyNoise. La publicación de los detalles se retrasó intencionadamente para facilitar la coordinación con organismos públicos y empresas del sector antes de hacerla pública.

Cómo saber si tu router ha sido comprometido

ASUS ha corregido la vulnerabilidad CVE-2023-39780 en una actualización reciente de firmware. No obstante, si el dispositivo fue comprometido antes de aplicar ese parche, el acceso remoto puede seguir activo.

GreyNoise ofrece una serie de pasos que pueden ayudar a detectar si un router ha sido afectado, aunque es cierto que algunos de ellos pueden resultar complejos para quienes no están familiarizados con conceptos técnicos o no se manejan con soltura en la configuración avanzada del dispositivo. Aun así, conviene conocerlos:

- Accede a la configuración de tu router y verifica si el acceso por SSH está habilitado en el puerto TCP/53282.

- Revisa el archivo llamado authorized_keys, ya que podría contener una clave pública no autorizada.

- Bloquea estas direcciones IP, asociadas a la campaña: 101.99.91.151, 101.99.94.173, 79.141.163.179 y 111.90.146.237.

- Si sospechas que tu dispositivo está afectado, realiza un restablecimiento completo de fábrica y vuelve a configurarlo manualmente.

La escala del ataque y su capacidad para mantenerse oculto refuerzan una lección clave: la seguridad de los routers domésticos no debe darse por sentada. Aunque en este caso no se haya instalado malware, los atacantes han dejado una puerta abierta.

Nos hemos puesto en contacto con ASUS para solicitar comentarios sobre esta campaña y saber si tienen previsto ofrecer nuevas medidas o recomendaciones adicionales. Este artículo se actualizará si recibimos una respuesta oficial por su parte.

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

Miles de routers ASUS han sido comprometidos en una campaña de intrusión: reiniciarlos no elimina la amenaza

fue publicada originalmente en

Xataka

por

Javier Marquez

.