Publicado: julio 18, 2025, 10:23 pm

Cuando una herramienta es tan útil que nadie se atreve a bloquearla, se convierte en un imán para los atacantes. Eso es lo que está ocurriendo con GitHub: repositorios públicos, archivos camuflados y cargas maliciosas que pasan desapercibidas en entornos corporativos. Cisco Talos ha destapado una campaña que lo demuestra.

La campaña, activa desde febrero de 2025, no era un experimento aislado. Se trataba de una operación bien estructurada basada en el modelo malware-as-a-service (MaaS), en el que se venden herramientas de ataque como si fueran servicios en la nube. En este caso, los operadores utilizaban a GitHub para distribuir malware a través de enlaces aparentemente inocuos.

Cuando el código malicioso se esconde a plena vista

“En muchos entornos, una descarga maliciosa desde GitHub puede parecer tráfico normal”, explican los investigadores de Talos. Y ahí está el problema: los actores detrás de esta campaña supieron moverse entre lo legítimo y lo dañino sin levantar sospechas, utilizando la plataforma propiedad de Microsoft como canal encubierto de distribución.

{«videoId»:»x7zivh4″,»autoplay»:false,»title»:»Cómo mejorar la SEGURIDAD EN INTERNET VPN, DNS y páginas con HTTPS», «tag»:»», «duration»:»255″}

El proceso empezaba con Emmenhtal, un loader diseñado para actuar por capas. Tres de ellas se encargaban exclusivamente de ocultar el código. Solo al final del proceso se ejecutaba un script en PowerShell que contactaba con una dirección remota para descargar la carga útil real.

Ese payload era Amadey, un malware conocido desde 2018 en foros de habla rusa. Su función principal es recopilar información del sistema infectado y descargar archivos adicionales en función del perfil del equipo. Lo más llamativo es que esos archivos no procedían de servidores oscuros ni dominios sospechosos: se alojaban en repositorios públicos de GitHub.

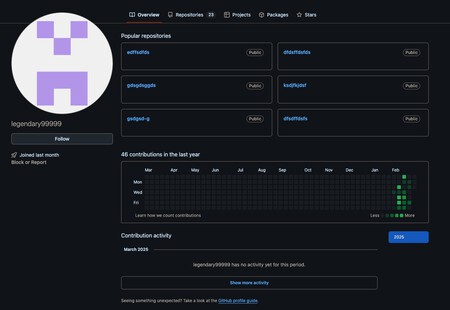

Una de las cuentas más activas era Legendary99999. En ella llegaron a detectarse más de 160 repositorios con nombres aleatorios, cada uno alojando un único archivo malicioso en su sección de Releases. Desde ahí, los atacantes podían enviar enlaces directos a las víctimas, como si se tratara de cualquier otra descarga legítima.

Captura de pantalla del perfil de Legendary99999 en GitHub

Legendary99999 no era un caso aislado. Talos identificó otras cuentas, como Milidmdds o DFfe9ewf, que seguían un patrón similar: nombres aleatorios, repositorios con apariencia inofensiva, pero diseñados para ejecutar cargas maliciosas. En total, se detectaron muestras de malware como Rhadamanthys, Lumma, Redline o incluso herramientas legítimas como PuTTY y Selenium WebDriver.

El funcionamiento era siempre el mismo: una vez infectado el equipo, Amadey descargaba el archivo necesario desde GitHub, según las necesidades de cada operador. Lo más llamativo es la flexibilidad de la operación: desde troyanos de acceso remoto como AsyncRAT, hasta scripts disfrazados de archivos MP4 o incluso código Python con funciones ocultas.

GitHub actuó con rapidez. En cuanto Talos notificó los hallazgos, las cuentas fueron eliminadas. Pero el problema no parece ser la plataforma sí, sino la estrategia detrás de su uso: aprovechar servicios legítimos y necesarios para ocultar actividades maliciosas.

Imágenes | Xataka con Gemini 2.5 Flash | Talos

(function() {

window._JS_MODULES = window._JS_MODULES || {};

var headElement = document.getElementsByTagName(‘head’)[0];

if (_JS_MODULES.instagram) {

var instagramScript = document.createElement(‘script’);

instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’;

instagramScript.async = true;

instagramScript.defer = true;

headElement.appendChild(instagramScript);

}

})();

–

La noticia

GitHub es vital para millones de usuarios. Justo por eso se ha convertido en el lugar perfecto para esconder malware

fue publicada originalmente en

Xataka

por

Javier Marquez

.